Comprendre l’Internet – Partie 3, applications pratiques

Après nous avoir expliqué les mystères des adresses IP et le fonctionnement des noms de domaine, Jacques Morrisseau nous explique comment tirer parti au quotidien de ces connaissances.

[Comprendre l’Internet – Partie 1, l’adressage IP et les ports.]

[Comprendre l’Internet – Partie 2, les noms de domaine.]

Faites des tests de réseau comme un pro !

Reprenons les tests de notre première partie et ajoutons une 3e étape :

- Étape 1 – Testez l’accès à votre passerelle (gateway).

- Dans la fenêtre CMD ouverte précédemment, tapez :

- ping 192.168.1.1 (adresse de votre routeur).

- S’il y a une ligne qui dit que 4 paquets ont été envoyés et reçus, le test a réussi.

- Sinon, il y a un problème de connectivité avec votre routeur.

- Dans la fenêtre CMD ouverte précédemment, tapez :

- Étape 2 – Testez l’accès à internet.

- ping 8.8.8.8.

- Il s’agit d’un service DNS de Google qui répond aussi aux pings.

- Si ça répond, votre accès internet fonctionne.

- Étape 3 – Testez la résolution de DNS.

- ping google.ca.

- La commande vous informe de l’adresse IP associée à ce nom de domaine et réalise des pings vers cette dernière.

- Si l’opération échoue, cela signifie que votre service de résolution de noms est dysfonctionnel.

Si le test de ping vers un nom de domaine réussit comme le test vers une adresse numérique, votre service internet est en principe pleinement fonctionnel. Si vous n’arrivez pas à vous rendre sur internet avec votre fureteur, il y a sans doute quelque chose de problématique avec ce dernier. Il existe plusieurs sources potentielles de problèmes, mais elles pourraient à elles seules faire l’objet de toute une série d’articles.

Repérez des tentatives d’hameçonnage (phishing) comme un pro !

Quand vous recevez un courriel, la première chose à vérifier c’est le champ « De/From » ou l’envoyeur. Il est fort possible qu’une personne mal intentionnée tente de se faire passer pour une autre, pour votre banque par exemple. Dans ce cas, le « De/From » pourrait ressembler à ceci :

Grosse Banque <tijoecompromis@patenteagosse.com>

Dans cet exemple, « Grosse Banque » sera appelée le label et « tijoecompromis@patenteagosse.com » sera l’adresse de courriel réel. Comme le label est totalement différent de l’adresse de courriel réelle, c’est déjà un très bon indicateur de tentative d’hameçonnage.

Généralement, vous trouverez un lien à cliquer dans ce courriel. Dans ce cas, prenez votre souris et survolez le lien sans cliquer. La plupart du temps, vous verrez une adresse URL qui n’a aucun rapport avec l’entreprise supposée.

Souvent, ces sites compromis sont des petits sites web en PHP, et vous aurez des URLs de ce genre :

http://www.patenteagosse.com/index.html/truc_compromis.php

Cas pratique réel

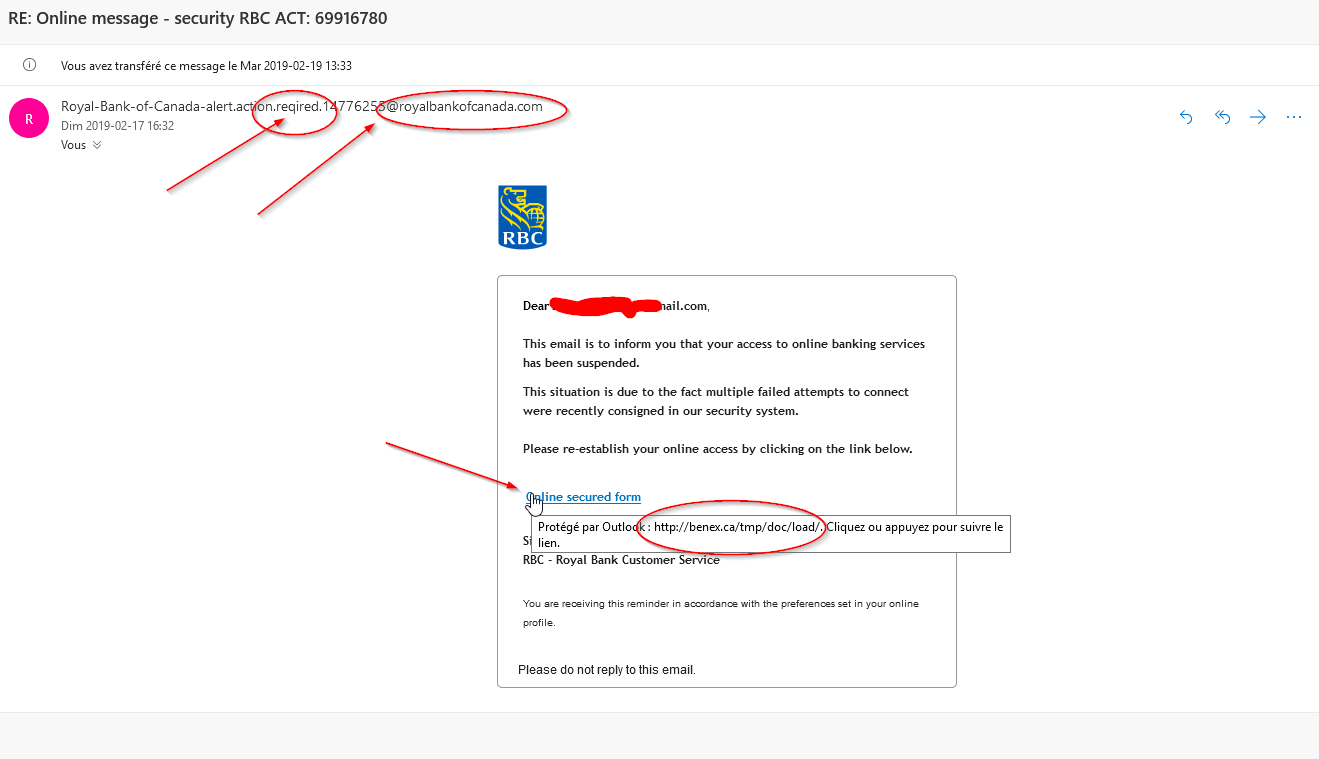

Et encore là, il faut faire toujours être vigilant, car certaines tentatives d’hameçonnage sont très bien réalisées. Certains pirates vont pousser l’audace jusqu’à acheter un nom de domaine semblable à celui du fournisseur visé. Récemment, j’ai reçu un courriel prétendant venir de ma banque (Banque Royale du Canada) qui était extrêmement bien fait. Voici une capture d’écran :

Veuillez noter les indices suivants :

- Nom de domaine similaire :

- Le site officiel de ma banque est rbc.com.

- Le courriel venait du domaine royalbankofcanada.com.

- Si vous tapez ces deux noms de domaines dans un fureteur, vous allez rapidement pouvoir vérifier lequel des deux est frauduleux (voyez plus bas pour un outil de vérification plus « technique »).

- Faute d’orthographe :

- Pour une raison que j’ignore, mais probablement parce que — insérez vos boucs émissaires et préjugés favoris ici —, les pirates informatiques ont énormément de difficulté avec la grammaire et l’orthographe.

- Dans notre exemple, on peut voir une erreur grossière : « required » est écrit « reqired ».

- Si vous regardez la destination du lien « Online secured form » :

- Au survol du lien, l’encadré en dessous indique que la destination réelle est l’URL « http://*****.ca/tmp/doc/load/ ».

- De toute évidence, elle n’a aucun rapport avec rbc.com.

Vérifications de noms de domaine

Il existe plusieurs services de type « whois » (littéralement « qui est ? ») pour vérifier les noms de domaine. L’un d’entre eux est whois.com. Voici les informations retournées par ce service pour royalbankofcanada.com et rbc.com :

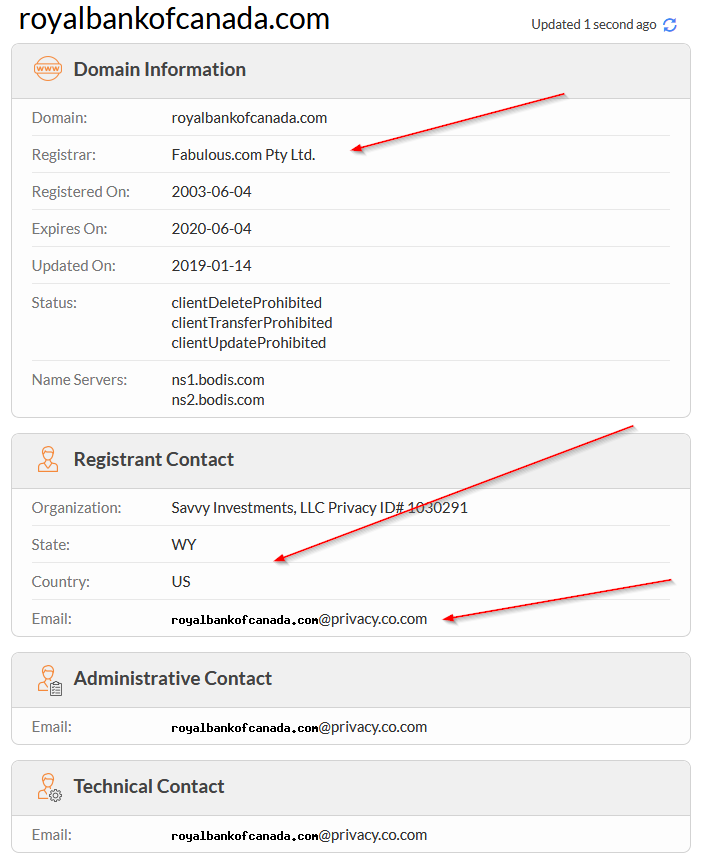

Whois pour « royalbankofcanada.com »

On parle d’une supposée banque, mais :

- Le registraire s’appelle « Fabulous.com », cela ne fait pas très sérieux.

- Une banque canadienne enregistrée au Wyoming, c’est surprenant.

- Les courriels déclarés sont des adresses anonymes :

- Une adresse de courriel anonyme contient souvent le mot « privacy » quelque part.

- Les adresses de courriel auraient dû être « @royalbankofcanada.com ».

- Une véritable entreprise de l’envergure d’une grande banque va donner plusieurs adresses de courriel à joindre en cas de problème ainsi qu’une adresse postale réelle et des numéros de téléphone.

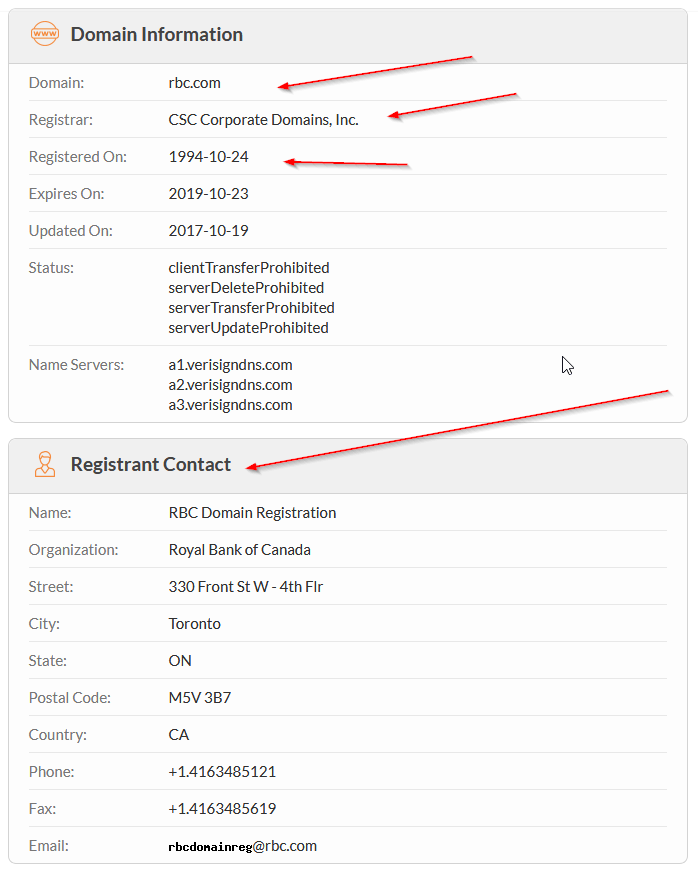

Whois pour « rbc.com »

Comme vous pouvez voir ici, il y a beaucoup plus d’informations, incluant de véritables adresses de courriel, une adresse physique et des numéros de téléphone et télécopie. Le tout évidemment dans le pays où l’entreprise est supposée opérer.

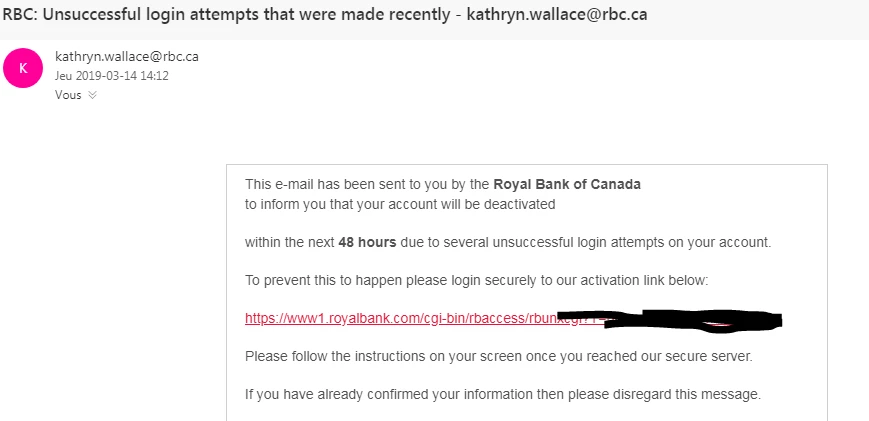

Cependant, il m’est arrivé quelque chose de plus insidieux : j’ai aussi reçu un autre courriel de rbc.ca (notez le Top Level Domain en « .ca » et non en « .com ») et après vérification avec le whois, le nom domaine était enregistré à une adresse d’appartement à Toronto.

Ce qui est malheureux dans cette histoire, c’est que les noms de domaines frauduleux qui tentent de piéger les clients de la RBC existent depuis longtemps et malgré mes courriels à ce sujet, ma banque ne semble pas prendre ceci au sérieux ou ne semble pas considérer la sécurité de ses clients comme une priorité. Il est probablement un peu plus compliqué de gérer le problème au niveau légal avec un nom de domaine enregistré au Wyoming, mais l’adresse en « .ca » aurait dû être prise en charge depuis longtemps. Ce nom de domaine est en fonction depuis octobre 2000 !

Vérifiez la véritable destination d’un lien !

Voici un lien vers notre site web :

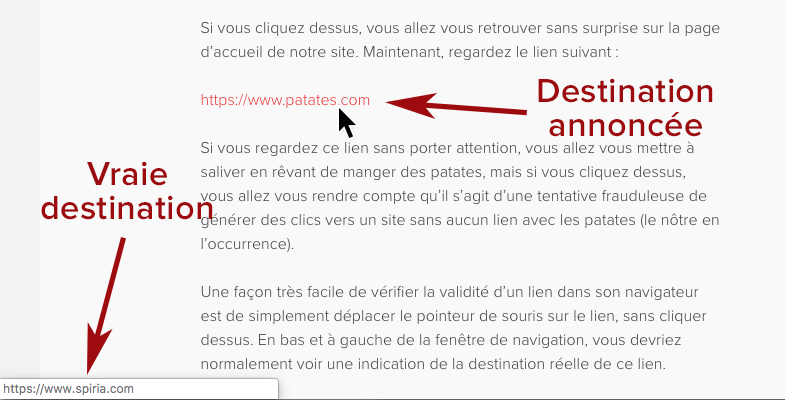

Si vous cliquez dessus, vous allez vous retrouver sans surprise sur la page d’accueil de notre site. Maintenant, regardez le lien suivant :

Si vous regardez ce lien sans porter attention, vous allez vous mettre à saliver en rêvant de manger des patates, mais si vous cliquez dessus, vous allez vous rendre compte qu’il s’agit d’une tentative frauduleuse de générer des clics vers un site sans aucun lien avec les patates (le nôtre en l’occurrence).

Une façon très facile de vérifier la validité d’un lien dans son navigateur est de simplement déplacer le pointeur de souris sur le lien, sans cliquer dessus. En bas et à gauche de la fenêtre de navigation, vous devriez normalement voir une indication de la destination réelle de ce lien.

Les hyperliens sur du texte sont la base du web — ils permettent de pointer vers une ressource spécifique avec des mots clairs plutôt qu’avec une URL qui n’est pas nécessairement porteuse de sens — mais ils peuvent être détournés de leur usage normal en associant un texte de lien trompeur avec une destination qui n’a rien à voir. Par exemple : « J’aime les patates ».

Vérifiez la légitimité des DNS et des courriels comme un pro !

Tel que brièvement mentionné, on peut utiliser des services en ligne pour vérifier la légitimité d’un site web. De façon générale, si vous cherchez à connaître l’adresse web d’une organisation quelconque, une simple recherche avec son nom sur Google devrait vous retourner le site web principal dans les premiers résultats. Comme le référencement sur Google coûte du temps et de l’argent, il est fort peu probable qu’un pirate investisse les sommes requises pour détourner le trafic vers un site piraté sous son contrôle. Il est possible qu’une l’entreprise possède plusieurs noms de domaine à son actif, une simple vérification dans whois.com vous permettra d’en vérifier la validité ou de confirmer vos soupçons, le cas échéant.

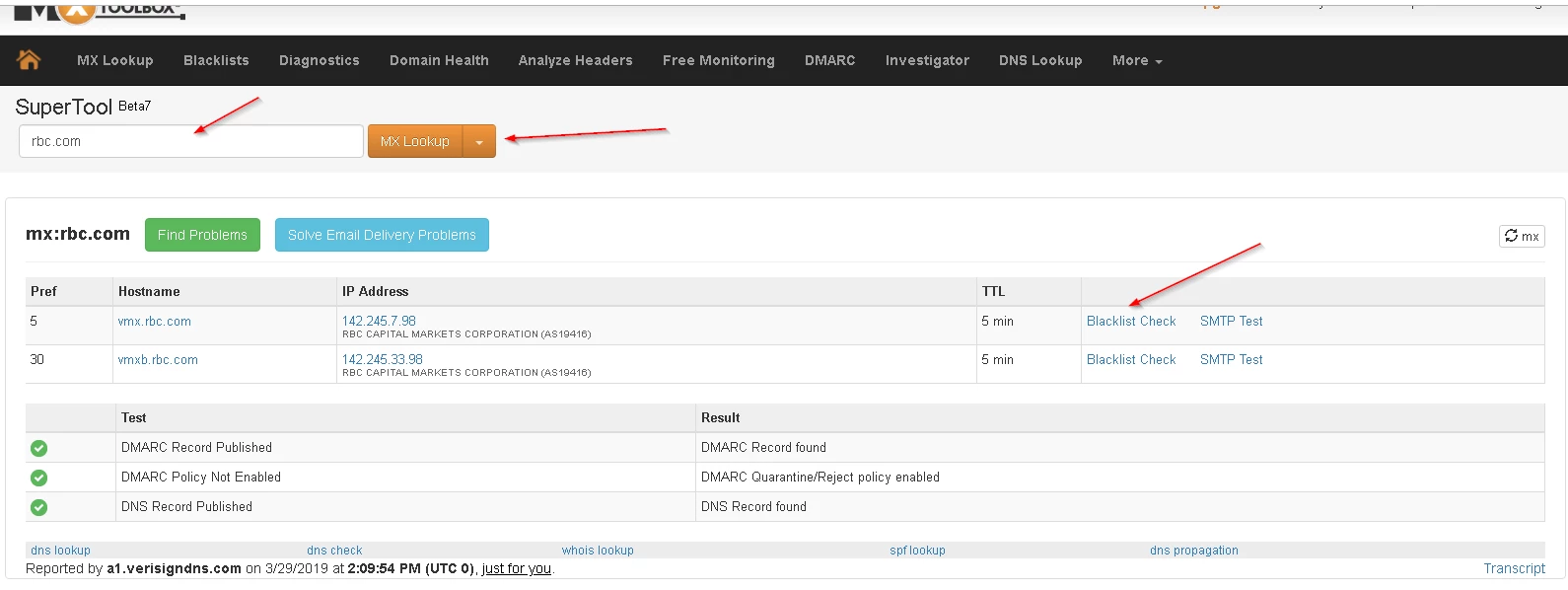

Si vous avez des doutes sur le domaine pour l’envoi d’un courriel ou encore si vous désirez vérifier si vous avez un service mal configuré ou pire encore, figurant sur une liste noire, vous pouvez utiliser le service MxToolbox. En poursuivant avec l’exemple de ma banque, voici quelques fonctions de base que vous pouvez utiliser.

Dans la capture d’écran suivante, vous pouvez constater qu’il y a des enregistrements MX associés à rbc.com. Si vous faites l’exercice pour l’un de vos noms de domaines, vous pouvez vérifier s’il est sur une liste noire connue (Blacklist Check).

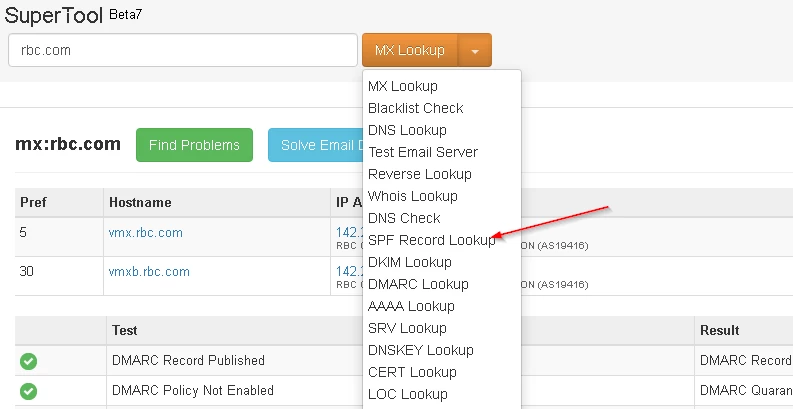

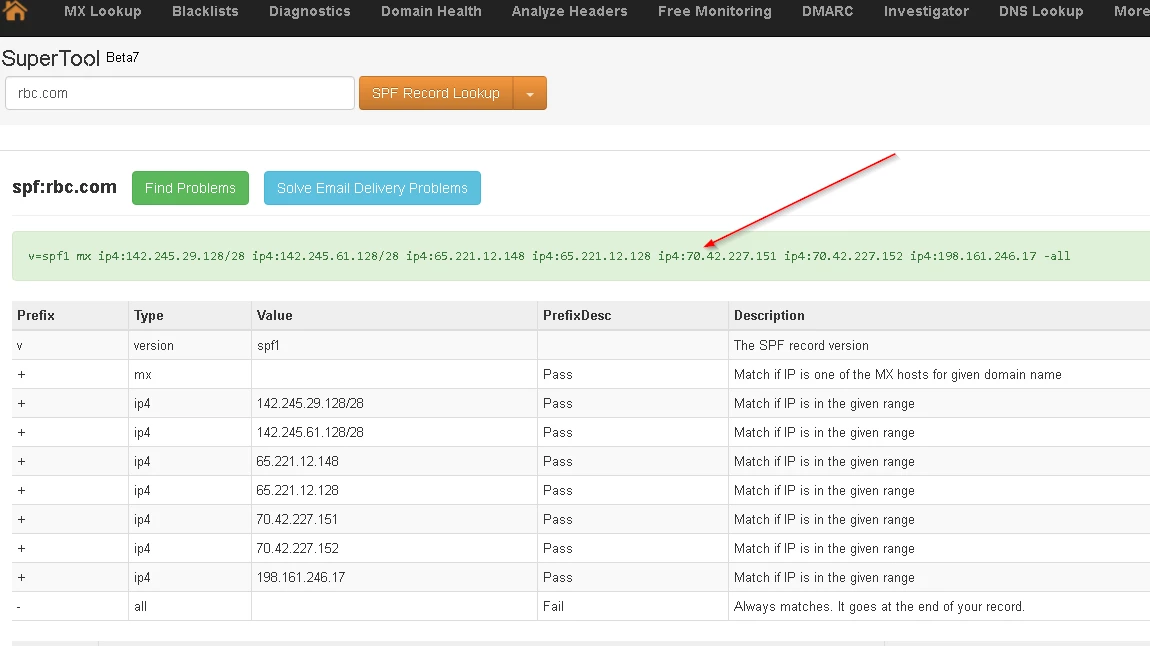

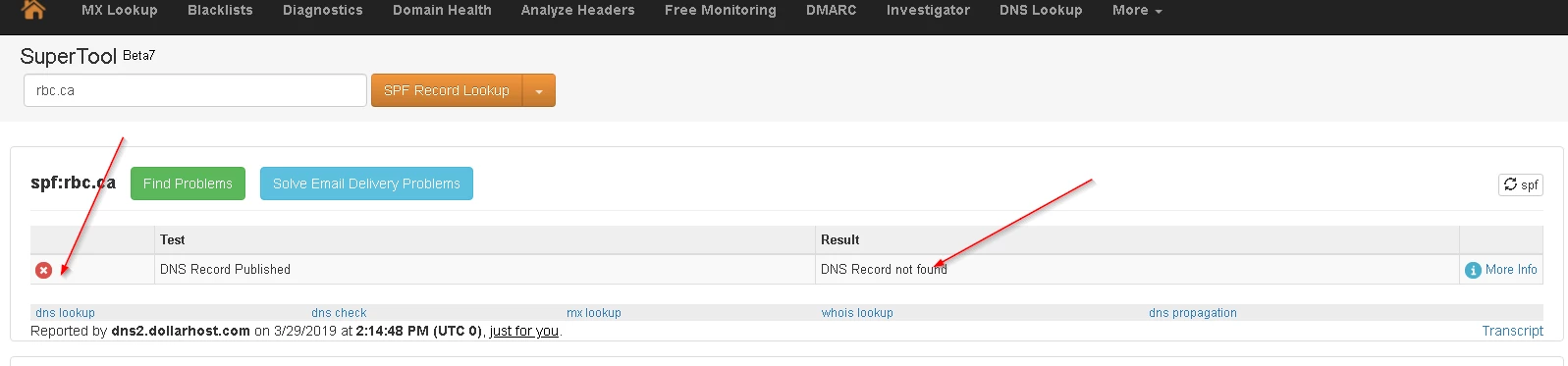

On peut pousser l’analyse plus loin en sélectionnant « SPF Record Lookup ». Le SPF sert à identifier les serveurs autorisés à envoyer du courriel pour le nom de domaine spécifié :

Dans le cas de rbc.com, voici à quoi ça ressemble. Il doit y avoir normalement au moins une entrée.

Dans le cas d’un site frauduleux, on ne se donne généralement même pas la peine d’entrer un SPF, comme c’est le cas pour rbc.ca :

Si vous n’avez pas de SPF associé à votre nom de domaine, vos envois de courriel sont généralement plus à risque d’être considéré comme du spam. Donc, si vous voyez que c’est votre cas, vous devriez remédier à la situation rapidement.

En conclusion

Voilà ce qui conclut mon introduction de base à l’internet. Il y a quantité sites, livres et cours sur ce vaste sujet et vous n’auriez pas assez d’une vie pour tous les consulter. L’important est de bien saisir les bases et d’approfondir en fonction de vos besoins. À cet égard, voici des références complémentaires sur Wikipédia pour vous lancer :