Vulnérabilité dans la puce de sécurité T2

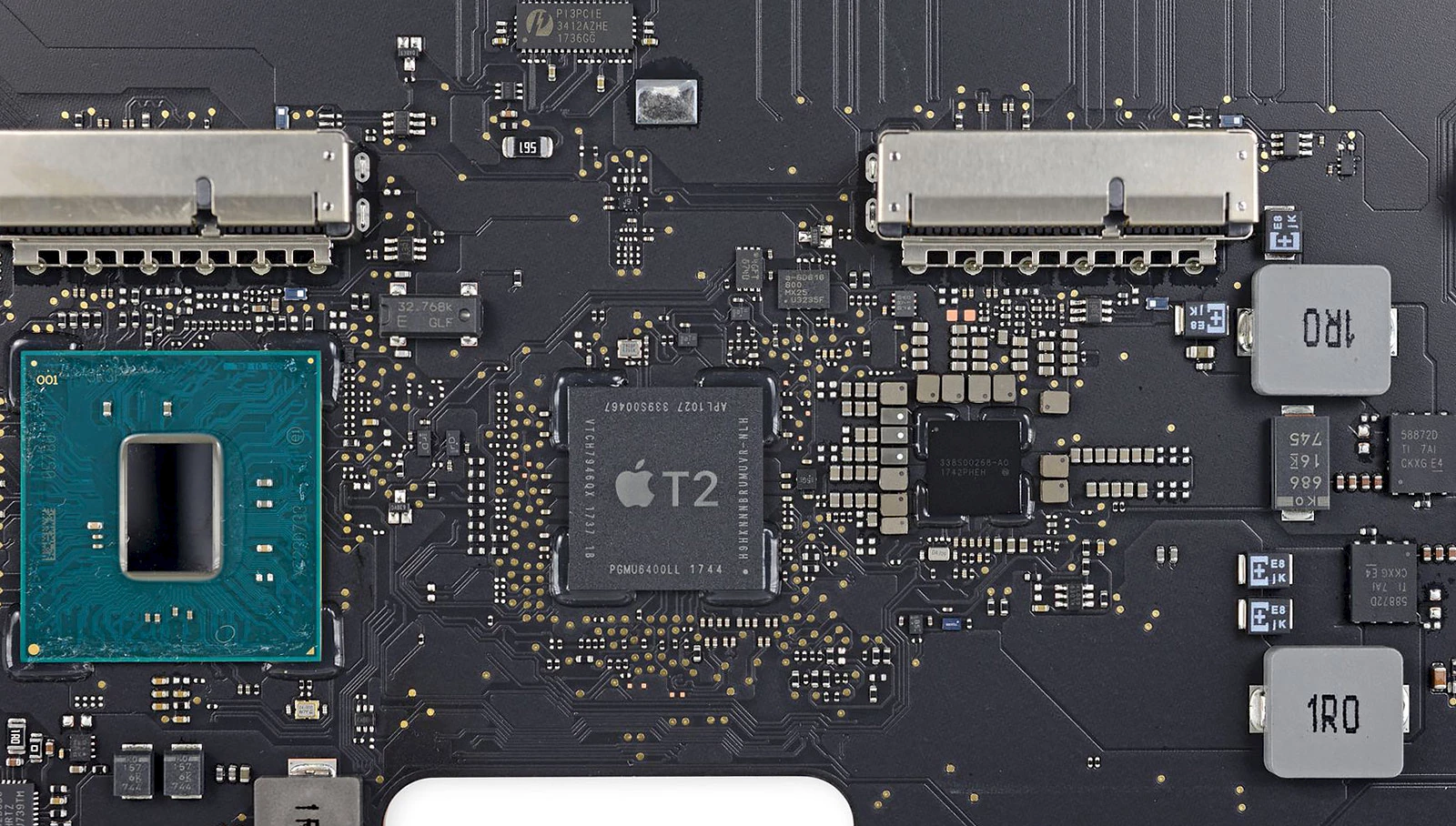

Puce Apple T2. © iFixit.

Un outil de “jailbreak” récemment publié permet à quiconque d’exploiter une vulnérabilité des Mac récents. Celle-ci permet de contourner la puce de sécurité T2 d’Apple et d’obtenir un accès profond au système. Et même si Apple est capable de déployer des moyens pour ralentir les pirates potentiels, la faille est en fin de compte irréparable sur tous les Mac qui ont une T2 à l’intérieur puisqu’elle est gravée “en dur” dans le silicium de la T2. Rappelons que la T2, lancée en 2017, fonctionne en tant que mécanisme sophistiqué pour renforcer des fonctions de sécurité essentielles comme le stockage de données cryptées, l’identification tactile et le verrouillage de l’activation. La vulnérabilité, connue sous le nom de Checkm8, était déjà présente dans les SoC Apple allant du A5 à l’A11, et est encore exploitée pour “casser” les anciens modèles d’iPhone comportant ces puces. Sur la puce T2 des Mac, elle peut être utilisée pour faire tourner Linux directement sur la T2 ou pour donner à des pirates malveillants la possibilité de désactiver des fonctions de sécurité de macOS comme la protection de l’intégrité du système et le démarrage sécurisé, etc. Pire encore, combinée à une autre vulnérabilité rendue publique en juillet dernier, il serait possible d’obtenir les clés de cryptage de FileVault et ainsi de décrypter les données des utilisateurs. Cependant, il n’y a pas lieu de trop paniquer, car la faille n’est utilisable que si l’on a un accès physique à l’ordinateur (l’outil ne peut fonctionner qu’à partir d’un autre dispositif branché via USB).

⇨ Ars Technica, Lily Hay Newman, “Apple’s T2 security chip has an unfixable flaw.”